Die Welt braucht Standards und Normen. Auch wenn es kaum jemand zugeben will, ist es doch gut, wenn man sich darauf verlassen kann, dass Dinge einfach so sind wie sie sind, weil es mal jemand so festgelegt hat. Ich weiß, niemand möchte ein standardisiertes Leben führen und das ist auch gut so. Schließlich sind wir alle Individuen. Aber ganz so einfach ist es nicht. Unser Leben wäre nämlich unendlich komplizierter, wenn es keine Standards gäbe. Zeiteingaben, Steckdosen, Netzwerkverbindungen. Standards können das Leben leichter machen. Beim Datenschutz ist es ähnlich. Die Herangehensweise der Unternehmen an den Datenschutz variiert stark. Um bei einer Zusammenarbeit ein gemeinsames Verständnis zu erlangen bedarf es einer einheitlichen Grundlage. Die DSGVO sieht z.B. in Artikel 42 Zertifizierungsverfahren, Datenschutzsiegel- und prüfzeichen vor, “die dazu dienen, nachzuweisen, dass diese Verordnung bei Verarbeitungsvorgängen von Verantwortlichen oder Auftragsverarbeitern eingehalten wird.” Hier wird eine Produkt- oder Prozesszertifizierung für Verarbeitungsvorgänge beschrieben. Sie kann dazu dienen Vertrauen zu schaffen, dass Daten entsprechend den Vorgaben der DSGVO verarbeitet werden.

Read MoreAutor: DSGVOpositiv

Das im vorangegangenen Beitrag beschriebene Assetmanagement ist eine grundlegende Voraussetzung für ein funktionierendes Risikomanagement. Wer seine Assets nicht kennt, kann auch kaum Risiken mit Bezug zu diesen Assets identifizieren. Die ISO 27001 ist in diesem Zusammenhang nicht sonderlich hilfreich. In Kapitel 6.1.2 wird nur gefordert einen Prozess zur Informationssicherheitsrisikobeurteilung festzulegen und anzuwenden, der c) die Informationssicherheitsrisiken identifiziert. Dazu muss der Prozess Risiken im Zusammenhang mit dem Verlust der Vertraulichkeit, Integrität und Verfügbarkeit innerhalb des Anwendungsbereichs des ISMS und die Risikoeigentümer identifizieren. Wie das gehen soll, steht da aber nicht.

Read MoreDiese Frage wird oft diskutiert. Viele finden die Antwort recht schnell in ihrem Inventar oder ihrer CMDB. Tatsache ist, dass die Norm in den Kapiteln 4 – 10, also den Kapiteln, die das Managementsystem beschreiben, keinen direkten Bezug auf Assets liefert. Asset kann frei als „Wert“ übersetzt werden. Also, alles was für eine Organisation von Wert ist, ist ein Asset. Die Norm ISO/IEC 27000, also das Mutterschiff, sagt in Kapitel 3.2.2 ganz klar, dass Information ein Wert ist, der, ebenso wie andere wichtige Unternehmenswerte, zu schützen ist. Dabei muss berücksichtigt werden, dass Information in unterschiedlicher Form vorliegt und auf verschiedenen Medien gespeichert wird. Information kann auf Papier geschrieben werden, auf Magnetbändern archiviert werden oder einfach in den Köpfen der Mitarbeiter vorhanden sein. Information wird häufig auf verschiedenste Weise verarbeitet und hier spielen IT-Systeme eine wichtige Rolle.

Read MoreVorab ein Wort unter uns: Ich finde den Begriff Politik in diesem Zusammenhang nicht besonders gut gewählt. Er ist eine Übersetzung des englischen Begriffs „Policy“, der in der Norm häufig verwendet wird und überwiegend als „Richtlinie“ oder „Leitlinie“ übersetzt wird. Diese Begriffe finde ich besser als Politik und ich habe bislang in meiner Arbeit auch überwiegend den Begriff „Leitlinie“ an dieser Stelle verwendet und darum bleibe ich auch in diesem Blogeintrag dabei.

Die Leitlinie zur Informationssicherheit oder Informationssicherheitsleitlinie (im Folgenden einfach Leitlinie genannt) definiert die Grundlage, die Ziele und die Rahmenbedingungen des Managementsystems. Sie enthält die Absichten und die Motivation des Top Managements zur Etablierung des Managementsystems. Die Veröffentlichung der Leitlinie gilt auch als Startschuss des Managementsystems. Inhaltlich sind die Anforderungen an die Leitlinie schnell erfüllt. Es gibt aber gute Gründe etwas mehr in die Leitlinie zu packen, als nur die Mindestanforderungen.

Read MoreMit Bezug zur Informationssicherheit und dem Informationssicherheits-Managementsystem muss die oberste Leitung, das Top Management, Führung und Verpflichtung zeigen. Die Norm teilt diese Anforderung in 8 Teilaufgaben. Die ersten 4 habe ich im letzten Teil bereits besprochen:

- Politik und Ziele

- Integration

- Ressourcen

- Bedeutung des ISMS

Aus diesen Teilaufgaben wird bereits deutlich an welcher Stelle und zu welchem Zweck sich das Top Management engagieren muss. Die weiteren Teilaufgaben erfordern ein noch deutlich gesteigertes Engagement des Top Managements.

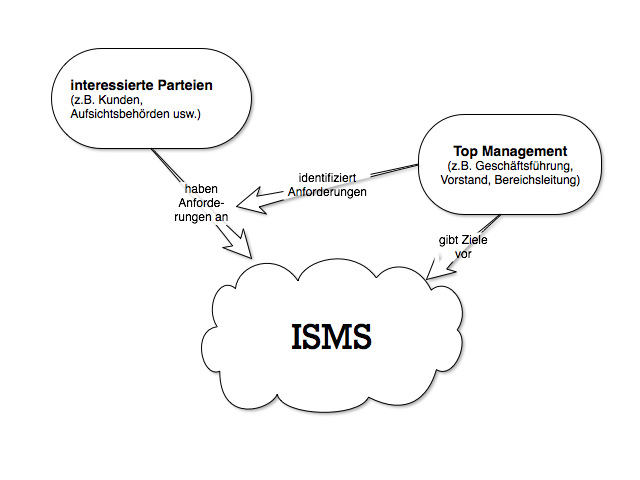

Read MoreDie Norm ISO/IEC 27001 beschreibt ein auf die Erfüllung von Zielen und Anforderungen sowie auf kontinuierliche Verbesserung ausgerichtetes Managementsystem. Die Anforderungen werden von den sogenannten interessierten Parteien bestimmt. Die Ziele werden vom Top Management vorgegeben. Bereits durch diese Vorgehensweise wird klar dass das Managementsystem einen Top-Down Ansatz verfolgt.

Auch die Bezeichnung Managementsystem lässt darauf schließen, denn Management hat die Bedeutung von steuern und lenken. Es muss also dann auch einen Steuerer und Lenker geben. Das kann eine Einzelperson (z.B. Geschäftsführer) oder ein Gremium (z.B. Vorstand) sein.

Read MoreNiemand ist eine Insel. Diese Erkenntnis begleitete uns bereits in den vergangen Beiträgen zum Thema Kontext und Geltungsbereich. Bei der Definition des Geltungsbereichs sind neben den internen und externen Themen und den interessierten Parteien auch die Schnittstellen und Abhängigkeiten zu berücksichtigen. In diesem Beitrag geht es ebendiese Schnittstellen und Anhängigkeiten.

Niemand ist eine Insel. Wie im vorherigen Beitrag beschrieben, ist es wichtig zu Beginn der ISMS Implementierung den Kontext zu analysieren. In diesem Beitrag geht es um die Frage, wie sich aus dem Kontext der Geltungsbereich ableitet, welche Optionen es dabei gibt und welche Auswirkungen die verschiedenen Optionen haben.

Read MoreNiemand ist eine Insel. Auch ein Unternehmen oder eine Organisation ist keine Insel. Es gibt immer einen Kontext, ein Umfeld, Schnittstellen und Abhängigkeiten.Eine Organisation die ein Informationssicherheits-Managementsystem aufbauen möchte muss diese Themen berücksichtigen.

Die Norm ISO/IEC 27001 greift diese Themen richtigerweise gleich zu Beginn der Implementierung auf. In Kapitel 4.1 „Verstehen der Organisation und ihres Kontextes“ wird dazu gesagt: „Die Organisation muss externe und interne Themen bestimmten, die für ihren Zweck relevant sind und sich auf ihre Fähigkeiten auswirken, die beabsichtigten Ergebnisse ihres Informationssicherheits-Managementsystems zu erreichen“

Jedes Managementsystem sollte auf kontinuierliche Verbesserung ausgelegt sein. Ein Managementsystem, dass nur den Status Quo aufrechterhält ist kaum erstrebenswert. So ist kontinuierliche Verbesserung auch eine Kernanforderung eines Informationssicherheits-Managementsystems nach ISO/IEC 27001.

Ein Werkzeug zur Identifikation von Verbesserungspotential kann das interne Audit sein. Per Definition ist ein Audit ein systematischer, unabhängiger und dokumentierter Prozess zur Erlangung von Auditnachweisen und zu deren objektiven Auswertung, um zu ermitteln, inwieweit Auditkriterien erfüllt sind.